In diesem Kurs lernen die Teilnehmenden, wie sie eingebettete Systeme härten und gezielt gegen hardwarebasierte Angriffe absichern. Der Kurs fokussiert sich auf die Sicherheitsrisiken im IoT und insbesondere, welche, die entstehen, wenn Angreifer physischen Zugang zu IoT-Systemen erhalten. In solchen Fällen sind softwarebasierte Schutzmechanismen nicht ausreichend. Das Seminar vermittelt deshalb Wissen über hardwarenahe Angriffsmöglichkeiten, die über Schnittstellen wie Debug-Ports und externe Speicherchips erfolgen können. Weiter werden Seitenkanal- und jFehlerangriffe vorgestellt.

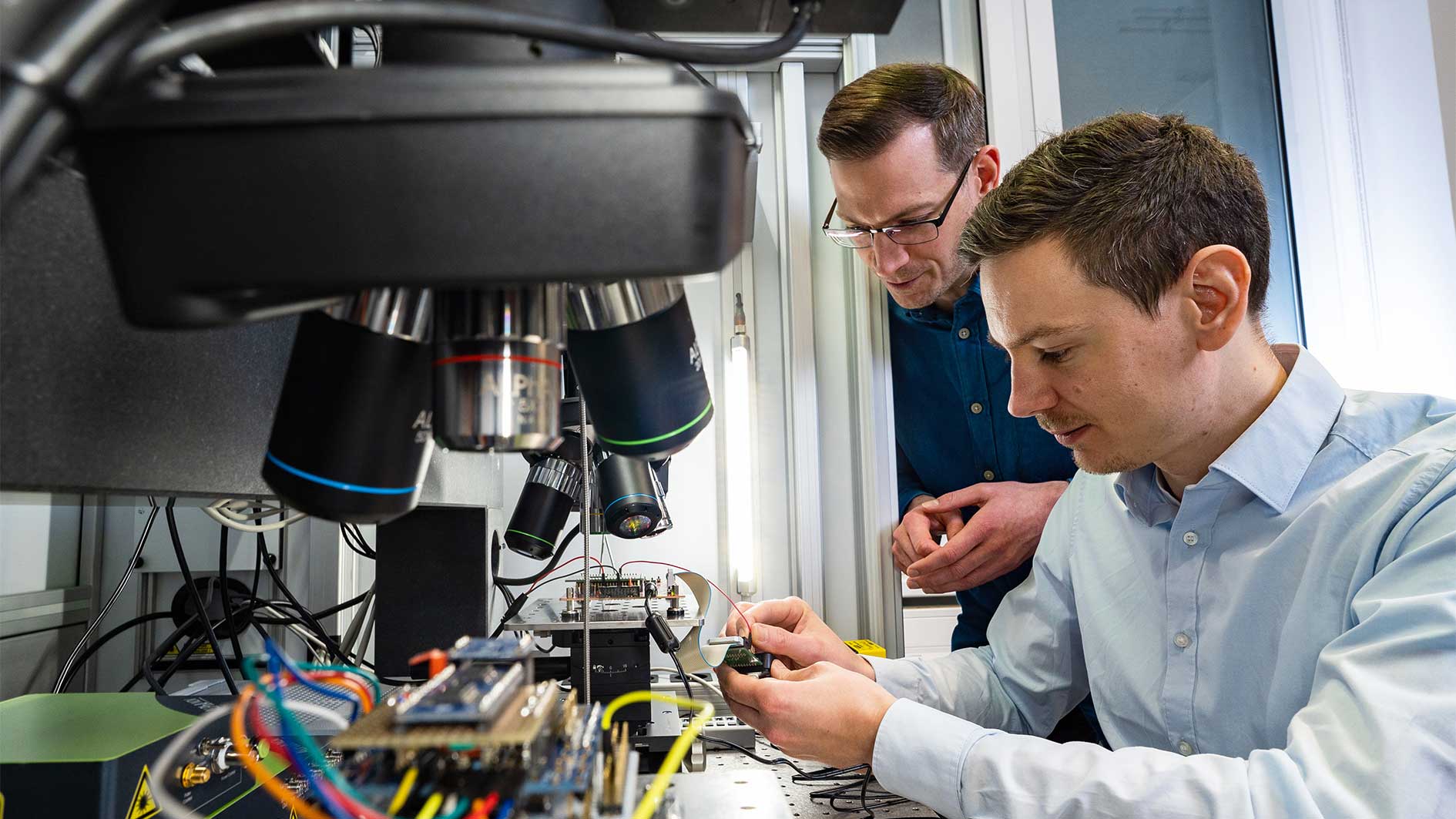

Teilnehmende erhalten einen tiefen Einblick in die Hardware-unterstützte Analyse und lernen, wie diese Angriffe frühzeitig im Designprozess berücksichtigt und abgewehrt werden können. In praktischen Demonstrationen werden relevante Angriffe gezeigt.

Expert:innen mit langjähriger Erfahrung führen durch den Kurs und zeigen auf, welche Schutzmaßnahmen effektiv sind. Nach dem Seminar sind die Teilnehmenden in der Lage, angemessene Schutzstrategien zu entwickeln und vorhandene Sicherheitslücken zu schließen. Der Kurs richtet sich an Architekt:innen und Entwickler:innen von eingebetteten Systemen.

Nach dem Seminar können Sie:

- Hardwarebasierte Angriffe auf eingebettete Systeme erkennen und gezielt abwehren.

- Sicherheitslücken in eingebetteten Systemen durch praktische Angriffe und Tests identifizieren.

- Schutzstrategien für Systeme entwickeln, die gegen physikalische Angriffe und Manipulationen resistent sind.