Individuelle Schulungen für Ihre Mitarbeitenden

Weiterbildung für mehr IT-Sicherheit in Ihrem Unternehmen und in Ihrer Organisation

IT-Sicherheit ist von entscheidender Bedeutung für den Erfolg von Unternehmen und Behörden. Um sicherzustellen, dass Ihre Organisation gegen Cyber-Bedrohungen geschützt ist und Ihre Daten und Systeme sicher sind, ist es unerlässlich, dass Ihre Mitarbeitenden über die notwendigen Fähigkeiten und Kenntnisse in Bezug auf IT-Sicherheit verfügen.

Das Lernlabor Cybersicherheit hilft Ihnen dabei, diese Fähigkeiten aus- und aufzubauen, indem wir individuell auf Ihre Bedürfnisse zugeschnittene Schulungen anbieten, die auf die spezifischen Anforderungen Ihrer Organisation und den Wissensstand Ihrer Mitarbeitenden abgestimmt sind.

An zahlreichen Standorten in Deutschland können Sie in unseren modernen Lernlaboren mithilfe hochwertiger technischer Infrastruktur reale Bedrohungsszenarien nachstellen und durchspielen. Anhand konkreter Anwendungsfälle wird so das Gelernte für Sie erfahrbar und direkt umsetzbar.

Kursangebote zu aktuellen Forschungsergebnissen, ergänzt um effektive Praxistipps, machen Wissenschaft für die Wirtschaft anwendbar.

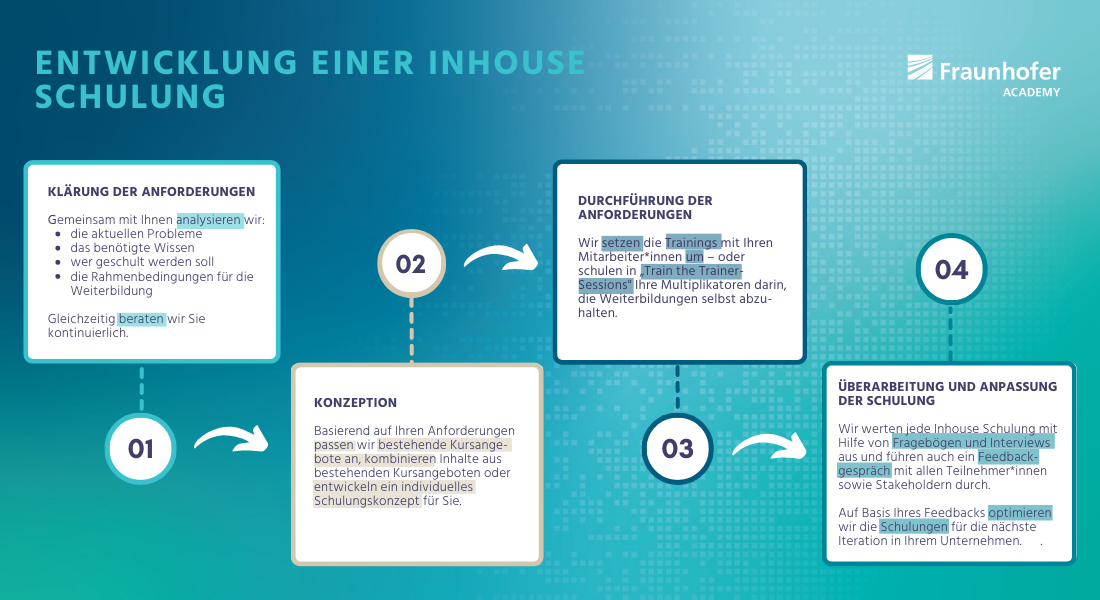

Wählen Sie für Ihre Inhouse-Schulung aus vier Optionen:

Wählen Sie, welche der vier Optionen zu Ihren Anforderungen an eine individuelle Weiterbildung passt. Das Lernlabor Cybersicherheit berät Sie gerne dabei. Fragen Sie uns an!

Diese firmenspezifischen Inhouse-Schulungen haben wir bereits durchgeführt

Individueller Workshop zu Java Security Schulung; Resultat: jährliches Security Champion Training

Die initiale Kundenanfrage lautete, eine Java Security Schulung für alle Entwicklerinnen und Entwickler des Konzerns anzubieten. In einem von unseren Expertinnen und Experten moderierten Workshop wurde die Ausgangssituation gemeinsam mit dem Auftraggeber analysiert und daraus resultierend Handlungsempfehlungen abgeleitet. Gemeinsam wurde sich dann auf das „Security Champion Training“ fokussiert. Die Schulung bezieht sich durchgängig mit allen Beispielen und Aufgaben auf die Domäne und die Produkte des Kunden und umfasst in über 13 Wochen in Teilzeit, insgesamt 130 Stunden pro Teilnehmenden, inkl. großen Praxisteilen. Die Durchführung war ein großer Erfolg und wird seitdem jährlich wiederholt.

Firmenspezifische Schulung für die Energie und Wasserversorgung: Kritische Infrastruktur sichern

Das Lernlabor Cybersicherheit bietet maßgeschneiderte technische Intensivtrainings für Unternehmen der Energie- und Wasserversorgung an. Teilnehmende aus den Bereichen Leit- und Fernwirktechnik, Führungskräfte sowie Ausbilderinnen und Ausbilder sind die Zielgruppe. Das Unternehmen Vattenfall nutzt das Angebot seit 2019. Eigens für das Unternehmen wurde ein 3-Tages-Kurs entwickelt. Er thematisiert Bedrohungen und Verteidigungsstrategien speziell für Prozess-IT-Infrastrukturen. Der hohe Praxisanteil sorgt für einen kompakten und zugleich tiefen Einblick. Die Übungen erfolgen an einer mobilen Schulungsplattform. So lässt sich das Erlernte praktisch anwenden und auf die Arbeit übertragen.

Beliebte Inhouse-Schulungen nach Themen

Diese Weiterbildungen sind als fertige Inhouse-Seminare buchbar. Oder Sie wählen Bausteine daraus, die kombinierbar zusammengestellt und angepasst werden können.

Produktzertifizierung

International Data Space Komponentenzertifizierung

International Data Space Komponentenzertifizierung: Vorteile und Risiken einer IDS-Zertifizierung bewerten, Komponentenzertifizierung auf technischer Ebene verstehen, Zertifizierbarkeit des eigenen Produkts einschätzen, Aufwand für das eigene Produkt realistisch einschätzen.

Zielgruppe: für Herstellerinnen und Hersteller von IDS-Kernkomponenten sowie Techniker*innen, Entwicklende und Product Owner

Dauer: 3 – 5 Tage Präsenz oder ONLINE

Ort: Garching bei München, Berlin oder inhouseTermin:

Auf AnfrageIoT Sicherheit

Wie sicher ist Ihr IoT-Produkt?

Der Workshop adressiert ein einzelnes Unternehmen und ermöglicht Ihnen, ein bestimmtes oder geplantes Produkt bzw. Konzept oder einen Service mit einer individuellen Auswahl von IT-Sicherheitsexpertinnen- und experten in allen relevanten Teilbereichen zu diskutieren, um eine externe Expertensicht zu bekommen. Sie erhalten sofort Empfehlungen, die Sie in die Umsetzung nehmen können.

Zielgruppe: Führungskräfte, Fachkräfte und Spezialisierte

Dauer: 1 - 2 Tage Präsenz

Ort: Garching bei München oder Inhouse

Termine:

Auf AnfrageIoT-Sicherheit - Sichere Netze und zuverlässige Protokolle

Treffen Sie mithilfe dieses Seminar die notwenigen Vorkehrungen um konkrete Angriffe auf kabellose Kommunikation über große Reichweiten zu vermeiden sowie die richtigen Protokolle auszuwählen und deren Sicherheitsaspekte zu beherrschen.

Zielgruppe: Administrator*innen, Anwender*innen, Berater*innen, Entwickler*innen

Dauer: 2 Tage jeweils von 09:00 - 16:00 Uhr

Ort: In Bonn, Sankt Augustin oder InhouseTermin:

Auf AnfrageSecurity und Privacy von Bluetooth Low Energy

Die weitreichende Verbreitung von Bluetooth Low Energy (BLE) und die fehlende Absicherung gegen Angriffe in der Grundkonfiguration machen BLE zu einem beliebten Angriffsziel. Umso wichtiger ist es, mögliche Schwachpunkte im BLE-Protokoll zu kennen. In diesem Seminar lernen Sie, welche aktuellen Gefahren es im BLE-Protokoll gibt und wie Sie bestmögliche Sicherheit und Privatsphäre schon bei der Konzeption Ihrer BLE-Applikation berücksichtigen können.

Zielgruppe: Fachkräfte und Spezialist*innen, Führungskräfte / Management, IT-Sicherheitsexpert*innen

Dauer: 2 Tage jeweils von 09:00 - 12:30 Uhr

Ort: Online oder in PräsenzEntwicklung und Testing sicherer Software

Moderne und sichere Software-Entwicklung

Erfolgreiche und sichere Webanwendungen, Apps, Plattformen und die Cloud stellen hohe Anforderungen an den Software-Entwicklungsprozess sowohl in technischer als auch in organisationaler Hinsicht. Diesen Herausforderungen müssen Unternehmen und Organisationen adäquat begegnen. Hierbei leistet die Seminarreihe einen wertvollen Beitrag.

Zielgruppe: für Software -Architekt*innen, -Ingenieur*innen, -Entwickler*innen, Projektleiter*innen, IT-Administratoren*innen, Beschaffer*innen von Individual-Software

Dauer: Bis zu 30 Stunden (je nach gewünschtem Umfang)

Ort: OnlineTermin:

Auf AnfrageSecurity Testing

Seminarreihe Grundlagen des Security Testing

Die Seminarreihe “Grundlagen des Security Testens” vermittelt die allgemeinen Grundlagen des Sicherheitstestens, ihre Einbettung in Sicherheitstestprozesse und den Softwarelebenszyklus und zeigt, wie insbesondere das Sicherheitstesten durch die Einbindung in ein konsequentes Risikomanagement optimiert werden kann.

Im Rahmen der Seminarreihe werden ausgesuchte Sicherheitstestmethoden und -techniken entlang praktischer Beispiele erläutert. Die Teilnehmenden werden in die Lage versetzt, Testmethoden und Sicherheitsmechanismen selber auszuprobieren und praktisch zu erfahren. Dabei werden charakteristische Schwachstellen ausgenutzt, und zugleich Methoden vermittelt, um diese zu identifizieren und schließen zu können.

Zielgruppe: Produktmanager*innen, Projektleiter*innen in der , Produktentwicklung, Produktentwickler*innen, Anforderungsentwickler*innen, Testentwickler*innen, Testanalyst*innen, Testmanager*innen, Abnahmetester*innen, Qualitätsmanager*innen und –berater*innen

Dauer: bis zu 32 Stunden

Format / Ort: Online oder PräsenzIT Forensik

Forensische Echtheitsprüfung für Digitalfotos und -videos

Manipulierte Digitalfotos oder -videos können in Ermittlungsverfahren falsche Spuren legen. Und sie können als »Fakenews« die öffentliche Meinung manipulieren. Denn Bildmaterial kann per Bildbearbeitungs- oder Deepfake-Software leicht verfälscht werden. Und es kann auch in die Irre führen, wenn man es unverändert, aber in einem anderen Kontext verwendet. Wir bieten Ihnen hierzu zwei Seminare unterschiedlicher Dauer und fachlicher Tiefe zu Methoden der Echtheitsprüfung bzw. dem Fact Checking von Bildmaterial.

Das Kursprogramm kann zudem gerne individuelle an Ihren Schulungsbedarf und die Vorkenntnisse der Teilnehmenden angepasst werden.

Zielgruppe: Ermittelnde und IT-Forensiker*innen, Journalist*innen und Redakteur*innen, Schadensregulierende, technikaffine Interessierte aus allen Fachrichtungen

Dauer: 3 Tage

Ort: Online oder Präsenz

Termin: Auf AnfrageFortgeschrittenenkurs IT-Forensik für Datenträger und RAM

Im Zuge der Digitalisierung nehmen Cyberangriffe auf Unternehmen exponentiell zu. Die Täter*innen sind Hacker*innen und Insider*innen aus der eigenen Organisation, so dass die forensische Untersuchung eines Informationssicherheitsvorfalls von Bedeutung ist. Vielfach fehlt in den IT-Abteilungen das Know-how, um forensische Untersuchungen durchzuführen. In diesem Seminar lernen Sie geeignete Methoden der IT Forensik für Datenträger und Arbeitsspeicher zu verstehen und anzuwenden.

Das Kursprogramm kann gerne individuelle an Ihren Schulungsbedarf und die Vorkenntnisse der Teilnehmenden angepasst werden.

Zielgruppe: IT-Sicherheitsbeauftragte und IT-Administrator*innen, Forensiker*innen und Ermittler*innen, jeweils in Unternehmen und Behörden

Dauer: 4 Tage und individuelle Lernzeit für Übungsaufgaben

Ort: in Darmstadt oder Inhouse

Termin: Auf AnfrageEinführung in Darknet und Kryptowährung

Tor, Hidden Services, Blockchain, Bitcoin besser verstehen: Im Darknet kann man inkognito kommunizieren ohne Spuren zu hinterlassen und Kryptowährungen ermöglichen anonymen Handel. Selbstsicher und unauffällig im Darknet surfen, Kommunikationsverläufe im Darknet einschätzen, Kryptowährungen unterscheiden können, Chancen aber auch Risiken der Anonymität im Darknet besser beurteilen.

Das Kursprogramm kann gerne individuelle an Ihren Schulungsbedarf und die Vorkenntnisse der Teilnehmenden angepasst werden.

Zielgruppe: Ermittler*innen, Strafverfolger*innen, Fachjournalist*innen

Dauer: 3 Tage und individuelle Lernzeit für Übungsaufgaben

Ort: Online

Termin: Auf AnfrageKI-Sicherheit

Hacking und Härtung von Machine Learning-Modellen

Durch Machine Learning (ML) können KI-Systeme große und heterogene Datenmengen automatisiert auswerten. Dadurch ergeben sich völlig neue Möglichkeiten für Ihre digitalen Dienste und Produkte - aber auch neue Angriffsvektoren. In unserer Fortbildung lernen Sie diese Angriffe sowie geeignete Gegenmaßnahmen im Kontext ‘Security und Privacy von maschinellem Lernen’ in Theorie und Praxis kennen und wie Sie diese in Python implementieren.Das Kursprogramm kann gerne individuelle an Ihren Schulungsbedarf und die Vorkenntnisse der Teilnehmenden angepasst werden.

Zielgruppe: IT‑Sicherheitsexpert*innen, Fachkräfte für KI und Machine Learning, Data Science / Data Analytics, Product Owner und Software-Entwickler*innen für KI-gestützte Lösungen

Dauer: 4 Tage

Ort: Online oder Präsenz

Mastering Large Language Models: Chancen nutzen, Risiken managen

Erhalten Sie ein umfassendes Verständnis von großen Sprachmodellen (LLMs) und lernen Sie, gängige Sicherheitsrisiken zu erkennen und zu vermeiden. Unser Intensivkurs vermittelt Ihnen Wissen über die Entwicklung und die kritischen Sicherheitsherausforderungen von LLMs. Durch zahlreiche praktische Übungen erlangen Sie Fähigkeiten in der Erstellung von LLM-Anwendungen, fortgeschrittene Techniken wie Prompt Engineering und RAG sowie in der Analyse von Sicherheitsrisiken gemäß den OWASP Top 10 LLM-Risiken.

Das Kursprogramm kann gerne individuelle an Ihren Schulungsbedarf und die Vorkenntnisse der Teilnehmenden angepasst werden.

Zielgruppe: IT-Sicherheitsexperten, Fachkräfte und Spezialisten, Datenwissenschaftler:innen, Softwareentwickler:innen und Sicherheitsexpert:innen mit praktischen Grundwissen im Maschinellen Lernen

Dauer: 3,5 Tage

Ort: Online

Termin: Auf Anfrage

Embedded Security

Embedded Security Engineering

IT-Sicherheit für eingebettete Systeme entwickeln und umsetzen: Lernen Sie anhand von Praxisbeispielen für Automotive und IoT Bedrohungs- und Risikoanalysen durchzuführen, Sicherheitskonzepte und -protokolle systematisch zu entwickeln sowie Sicherheitslösungen umzusetzen und zu bewerten.

Das Kursprogramm kann gerne individuelle an Ihren Schulungsbedarf und die Vorkenntnisse der Teilnehmenden angepasst werden.

Zielgruppe: Embedded-Entwickler*innen und -Sicherheitsexpert*innen aus den Bereichen Automotive, IoT und weiteren Domänen im Embedded-Bereich

Dauer: 2 Tage

Ort: in Präsenz

Termin:

Auf AnfrageDatenschutz

Datum

Kurs

Veranstaltungsort

Zielgruppe

Auf Anfrage Datenschutz am Arbeitsplatz Berlin Fachkräfte und Anwender Auf Anfrage

EU-Datenschutz Spezialist*in (DSGVO/GDPR) Berlin Fachkräfte und Anwender Basics der IT-Sicherheit

Datum

Kurs

Veranstaltungsort

Zielgruppe

Auf Anfrage

Grundlagen der IT-Sicherheit – Von Prävention bis Reaktion Bon-Rhein-Sieg, Sankt Augustin oder Inhouse Fachkräfte und Anwender Auf Anfrage

IT-Sicherheit – Netzwerksicherheit Bon-Rhein-Sieg, Sankt Augustin oder Inhouse Fachkräfte und Anwender Industrielle Produktion

Datum

Kurs

Veranstaltungsort

Zielgruppe

Auf Anfrage Advanced Industrial Cybersecurity in Practice Karlsruhe oder Inhouse Fachkräfte und Anwender Auf Anfrage Industrial SDL Workshop ONLINE Fachkräfte und Anwender Organisatorische IT-Sicherheit

Datum

Kurs

Veranstaltungsort

Zielgruppe

Auf Anfrage Cyber Crisis Management – erste Schritte erfolgreich managen ONLINE, Mittweida oder Inhouse Fachkräfte und Anwender Auf Anfrage Cyber Crises Management – Krisensimulation live erleben Mittweida oder Inhouse Fachkräfte und Anwender, Behörde, Management Auf Anfrage IT-Sicherheit am Arbeitsplatz ONLINE oder Inhouse

Fachkräfte und Anwender Auf Anfrage Erstellung Sicherheitskonzept ONLINE oder Inhouse

Fachkräfte und Anwender Auf Anfrage

Kompaktkurs - IT-Security Awareness ONLINE oder Inhouse Fachkräfte und Anwender Schadsoftware- und Firmwareanalyse

Datum

Kurs

Veranstaltungsort

Zielgruppe

Auf Anfrage

Grundlagen Schadsoftwareanalyse Windows Bonn

Fachkräfte und Anwender

Auf Anfrage Fortgeschrittene Schadsoftwareanalyse Windows Bonn Fachkräfte und Anwender

Auf Anfrage Einführung in die Firmware Analyse Bonn Fachkräfte und Anwender Auf Anfrage Fortgeschrittene Firmwareanalyse Bonn Fachkräfte und Anwender Mobile Application Security

Datum

Kurs

Veranstaltungsort

Zielgruppe

Auf Anfrage 5G, aber sicher? Sankt Augustin Fachkräfte und Anwender Softwareentwicklung und -testing

Datum

Kurs

Veranstaltungsort

Zielgruppe

Auf Anfrage Hacking: Pentesting Weiden in der Oberpfalz Fachkräfte und Anwender Auf Anfrage

Hacking: Binary Exploitation Weiden in der Oberpfalz Fachkräfte und Anwender Auf Anfrage Moderne und Sichere Softwareentwicklung ONLINE oder Berlin Fachkräfte und Anwender Public-Safety

Datum

Kurs

Veranstaltungsort

Zielgruppe

Auf Anfrage Grundlagen der IT-Sicherheit für Public-Safety-Infrastrukturen Berlin Fachkräfte und Anwender