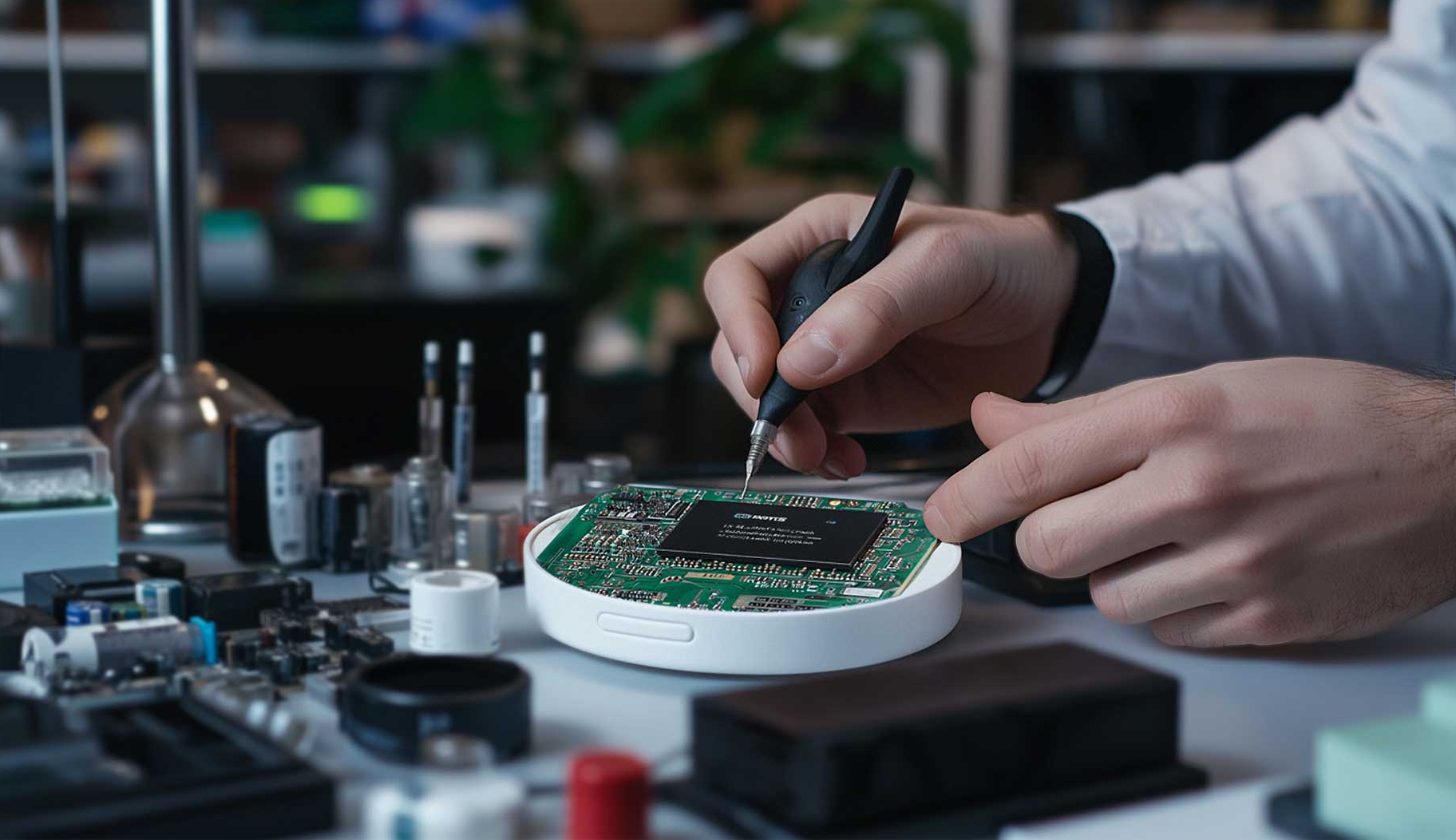

Mit der zunehmenden Vernetzung durch IoT und Industrie 4.0 wächst die Bedrohung durch Angriffe auf Firmware – die Software, die eingebettete Systeme steuert. Manipulierte oder unsichere Firmware kann das Verhalten von Geräten verändern und als Angriffsvektor in Netzwerke dienen. Um Sicherheitsrisiken zu minimieren, ist es entscheidend, Firmware zu analysieren und Schwachstellen frühzeitig zu erkennen.

Das Seminar vermittelt eine praxisnahe Einführung in die Firmwareanalyse. Teilnehmende lernen, Firmware zu extrahieren, zu entschlüsseln und zu analysieren, um Schwachstellen und Manipulationen aufzudecken. Es werden statische und dynamische Analysemethoden vorgestellt, darunter Reverse Engineering und die Nutzung spezialisierter Analysewerkzeuge.

Praktische Übungen helfen, die erworbenen Kenntnisse anzuwenden. Die Teilnehmenden identifizieren typische Sicherheitslücken und erfahren, wie unsichere Komponenten erkannt und vermieden werden können. Der Fokus liegt auf realen Beispielen und praxisnahen Herausforderungen, um ein fundiertes Verständnis für Firmware-Sicherheitsrisiken zu entwickeln.

Das Seminar richtet sich an IT-Sicherheitsfachkräfte, Analyst:innen und Forensiker:innen mit Grundkenntnissen in Linux, Programmierung und Betriebssystemen. Nach Abschluss sind sie in der Lage, eigenständig Firmware zu analysieren und potenzielle Angriffsflächen zu identifizieren.

Nach dem Seminar können Sie:

- Firmware aus den meisten Geräten extrahieren

- Initiale, toolgestützte Analysen von Firmware durchführen

- Einschätzen, wie viel Sorgfalt der Hersteller bei der Entwicklung der Firmware walten ließ

- Technische oder organisatorische Maßnahmen ergreifen um identifizierte Schwachstellen einzudämmen.