Sie möchten die Schwachstellen in der IT-Infrastruktur und der Regelungstechnik im Bereich der Energie- und Wasserversorgung unter möglichst realen Bedingungen kennen und verstehen lernen und dabei auch noch Spaß haben? Dann sind Sie hier genau richtig! Unser innovativer, spielebasierter Trainingsansatz bietet Ihnen die Möglichkeit, die verschiedenen Perspektiven von Angreifenden und Verteidigenden einzunehmen und so Schwachstellen einer fiktiven Anlage zu finden, Bedrohungen proaktiv zu erkennen und geeignete Abwehrstrategien zu entwickeln. Der dynamische Gamification-Ansatz auf Basis des Spiels „Capture the Flag“ sorgt dabei für ein kurzweiliges und spannendes Lernerlebnis.

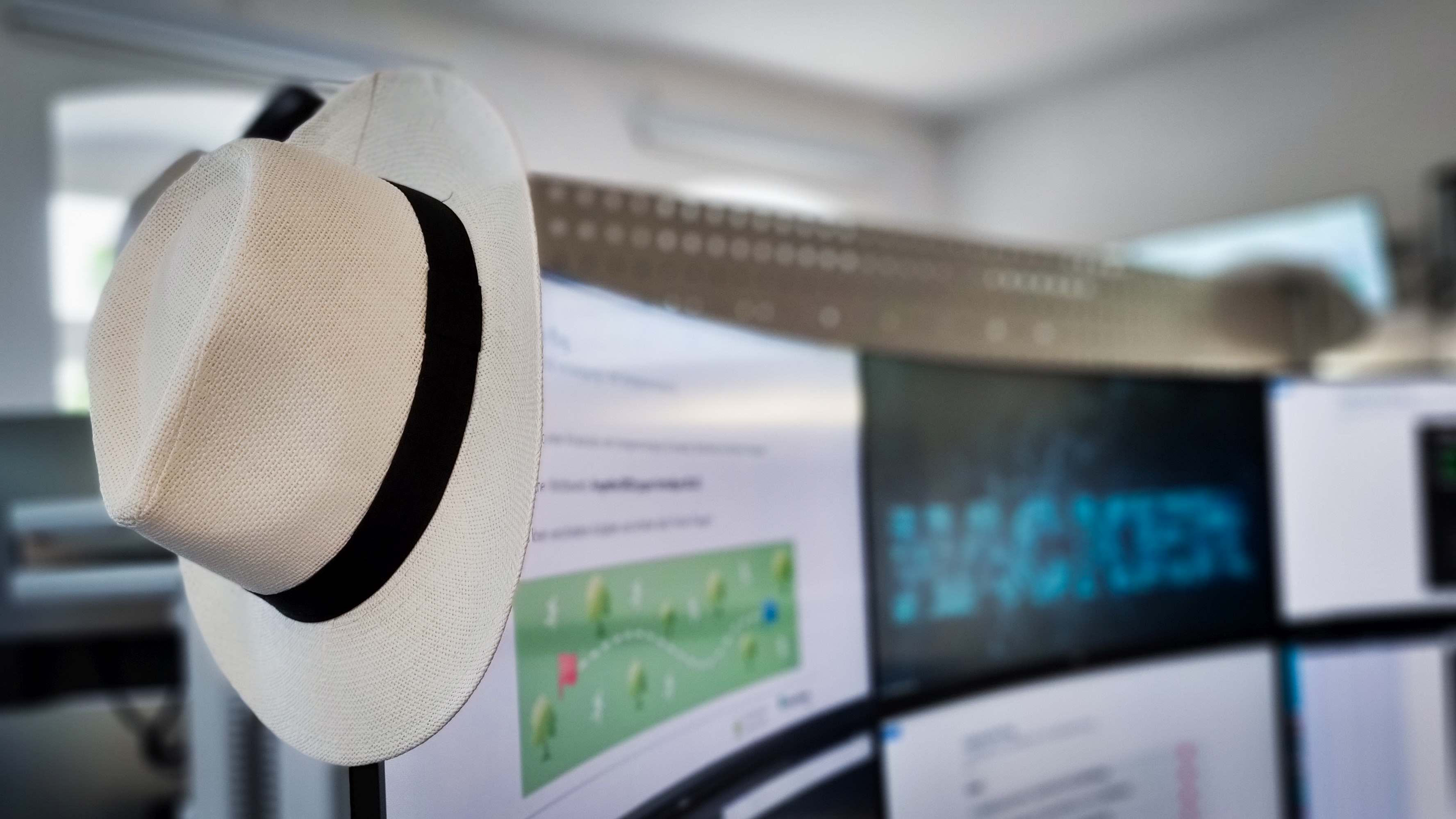

Capture the Flag: Angriffs- und Verteidigungsperspektive in der Cybersicherheit

Cybersecurity Challenge für die Energie- und Wasserversorgung

Die Herausforderung: Der Umgang mit ständig neuen Angriffsvektoren und die effektive Abwehr von Cyberangriffen

Die zunehmende Digitalisierung in der Energie- und Wasserversorgung führt zu immer mehr und komplexeren Cyberangriffen. Die Mitarbeitenden in den Unternehmen müssen mit dieser rasanten Entwicklung Schritt halten. Die Schwierigkeit besteht darin, aktiv und zeitnah auf neue Bedrohungen reagieren zu können. Es genügt dabei nicht mehr nur neues Wissen zu erwerben – vielmehr muss dieses selbstständig weiterentwickelt und auf neue Situationen angewendet werden können. Dazu ist es notwendig, neue Perspektiven einzunehmen, um den Angreifenden zu verstehen und sich in seine Lage zu versetzen.

Die Lösung: Expertise ausbauen, Herausforderungen meistern: Entdecken Sie unsere Cybersicherheitschallenge für Energie- und Wasserversorgung

Durch den effektiven und innovativen Gamification-Ansatz bietet unser Vertiefungsseminar "Capture the Flag" eine einzigartige Möglichkeit, praktische Fähigkeiten in einer interaktiven Lernumgebung zu erwerben und digitale Herausforderungen zu meistern.

Unsere Schulung simuliert reale Umgebungen aus der Energie- und Wasserversorgung. Dabei können Sie sich als teilnehmende Person sowohl in die Rolle der Angreifenden (RED-Team) als auch der Verteidigenden (BLUE-Team) versetzen. Durch die Schulung lernen Sie, potenzielle Schwachstellen zu identifizieren, Angriffsstrategien zu entwickeln und Ihr Unternehmen proaktiv vor Bedrohungen zu schützen. Besonders durch den Perspektivwechsel auf die Angreifer-Seite sind Sie nach dem Training in der Lage, Angriffsvektoren und Risiken auf Ihre Infrastruktur der Energie- und Wasserversorgung neu einzuschätzen.

Unsere Schulung ist die umfassende Antwort auf die komplexen Herausforderungen unserer vernetzten Welt. Seien Sie bestens vorbereitet, um Ihre Expertise auf die nächste Stufe zu bringen.

Damit Sie optimal auf diese Cybersicherheits-Challenge vorbereitet sind, sollten Sie vorab das Seminar „Sichere Konfiguration und Absicherung der Energieversorgungsinfrastruktur“ abgeschlossen haben oder bereits über Erfahrungen und Anwendungswissen in folgenden Bereichen verfügen:

- Netzwerkgrundlagen und -sicherheit

- Netzwerkprotokolle in der Energieversorgung

- Netzwerkmonitoring

- Angriffserkennung und -abwehr

- Absicherung und Härtung von ICS-Komponenten

Ihre Vorteile auf einen Blick

Nach dem Seminar können Sie...

... Eine Vielzahl an unterschiedlichen Angriffsvektoren und deren Risiken für Ihre Infrastruktur beurteilen.

... Typische strukturelle Schwachstellen erkennen und konkrete Gegenmaßnahmen einleiten.

... Den Ablauf eines Cyberangriffs nachvollziehen und effektive Gegenmaßnahmen einleiten.

... Die eigene Infrastruktur besser gegen potenzielle Cyberangriffe schützen.

Das Seminar bietet Ihnen...

... aktuelles Forschungswissen in einem anwendungsorientierten Format mit hohem Praxisanteil.

... Hands-on-Fachwissen zu häufigen Schwachstellen und Einfallstoren im Bereich der Cybersecurity.

... die Möglichkeit, unterschiedliche Angriffsvarianten und Gegenmaßnahmen aus unterschiedlichen Perspektiven gefahrlos auszuprobieren.

... das Wissen und die Fähigkeiten, geeignete Handlungsempfehlungen für die eigene Infrastruktur abzuleiten.

- Neue Termine in Kürze

- IT-Sicherheitsbeauftragte

- IT-Administratoren

- Mitarbeitende der Feld- und Leittechnik

- Technische Mitarbeitende in der Energie- und Wasserversorgung

- Netzsegmentierung und Härtung von OT-Geräten am praktischen Beispiel

- Anwendung von Defense-in-Depth

- Einsatz gängiger Angriffsmethoden

- Cyberangriffe durch konkrete Gegenmaßnahmen effektiv verhindern

- Schließen potenzieller Schwachstellen und Angriffsvektoren in IT/OT-Infrastrukturen

- Die erworbenen Cybersecurity-Fähigkeiten praxisnah anwenden und weiterentwickeln

- Ein vertieftes und anwendungsorientiertes Verständnis von Defense-in-Depth erlangen

- Umfassende Kenntnisse von Cyberangriffen und Gegenmaßnahmen entwickeln

- Cyberangriffe verstehen und effektiv abwehren

Erfahrungen und Anwendungswissen in folgenden Bereichen werden vorausgesetzt:

- Netzwerkgrundlagen und -sicherheit (z. B. ISO/OSI-Referenzmodell, Angriffstechniken wie Brute-Force und Man-in-the-Middle)

- Netzwerkprotokolle in der Energieversorgung (z. B. Modbus/TCP, IEC 60870-5-104)

- Netzwerkmonitoring (z. B. SNMP, Wireshark, Nmap)

- Angriffserkennung und -abwehr (z. B. Firewallregeln, Netzwerkarchitektur, Logging)

- Absicherung und Härtung von ICS-Komponenten (z. B. Passwortmanagement, Konfiguration von Komponenten, Addressfilter)

Im Idealfall haben Sie vorher am Seminar „Sichere Konfiguration und Absicherung der Energieversorgungsinfrastruktur“ teilgenommen

Thomas Bauer, M.Sc.

Thomas Bauer ist seit 2021 wissenschaftlicher Mitarbeiter am Fraunhofer IOSB-AST, außerdem Certified Scientific Trainer und Pentester im LLCS-EWV. Sein Studium der Informatik absolvierte er an der Technischen Universität Ilmenau mit den Themenschwerpunkten sind IT-Sicherheit und Software- und System Engineering. In seiner Arbeit im Lernlabor befasst er sich mit Cybersecurity für Industrielle Steuerungssysteme bspw. in der Durchführung von Pentests und Sicherheitsbewertungen von Kundensystemen.

Max Helbig, M.Sc.

Max Helbig absolvierte sein Studium der Ingenieurinformatik mit dem Schwerpunkt IT-Sicherheit und Kommunikationssysteme im Jahr 2023 an der Technischen Universität Ilmenau. Seit Mai 2023 ist er als wissenschaftlicher Mitarbeiter am Fraunhofer IOSB-AST tätig, wo er sich im Lernlabor Cybersicherheit engagiert. Zusätzlich hat er seine Fachkenntnisse als GIAC zertifizierter Pentester erweitert.